Vi har tidligere skrevet om hvordan hobbyutvikleren Erik Nilsen har sikret seg instagram.no, et domene Instagram- og Facebook-eier Meta enn så lenge ikke har vist interesse for å overta.

Instagram.no har frem til nå ledet brukerne til en SaaS-basert kvitteringsløsning Nilsen selger, men søndag fikk flere kaffen i halsen da de besøkte domenet:

– Instagram.no, som tidligere er omtalt i kode24, viser nå en falsk innloggingsside! skrev en bruker på Norsk Programmering-Discord-en.

– Én ting er å eie domenet, en annen ting er å bedrive phishing, skrev Vegar "NullSprite" Norman, som modererer Discord-serveren, og mange hev seg på kritikken.

Og ganske riktig: Når kode24 besøker instagram.no mandag får vi opp en innloggingsside som er så å si identisk med den ekte innloggingssiden på instagram.com.

Da vi forsøkte å logge inn med en dummy-e-post-adresse og et vilkårlig passord, får vi opp en side der det hevdes at det hele er en sikkerhetsdemonstrasjon.

OPPDATERING: Tirsdag morgen blir sida blokkert av en rekke sikkerhetsløsninger. På kode24-kontoret får vi ikke gått inn på den fra hverken Chrome eller Edge, hverken på Mac eller Windows.

Ville sette lys på sikkerhet

Erik Nilsen forteller til kode24 at hele var ment som et stunt, for å demonstrere hvor enkelt det er å bli lurt av phishing-angrep og domenespoofing.

Han har også skrevet et innlegg på LinkedIn der han skriver om forsøket som han omtaler som "et eksperiment".

Overfor kode24 bedyrer at han ikke lagrer innloggingsinformasjonen til brukeren, med unntak av at e-postadressen i starten ble brukt til å sende e-post til brukeren.

Dette er hva brukere får opp etter å ha forsøkt å logge inn:

– Hvordan kan de som har logget inn stole på at du nå ikke sitter på deres innloggingsinformasjon?

– Det er nettopp det som er litt av poenget, du kan faktisk ikke stole på noen, sier Nilsen.

– Stunt som dette vil folk hate uansett, mens noen synes det er bra. Min hensikt er kun å sette litt lys på sikkerhet rundt passord, hadde dette for eksempel vært noen i fra Kina eller Russland så kunne de samlet denne infoen og solgt og evt brukt dette videre. Det blir ikke gjort her.

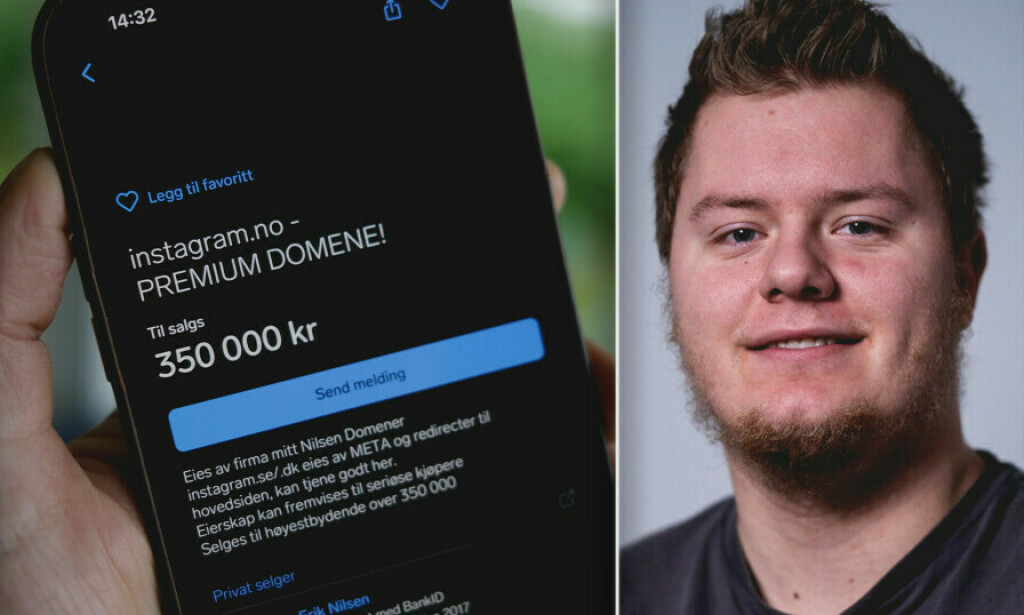

Selger instagram.no for 350.000 kroner: «Tror de vil klage»

Slutta å sende e-post

På Norsk Programmering-Discord-en påpeker noen at de kunne se i utviklerverktøyet i nettleseren at passord faktisk ble sendt i nettverks-requesten. Dermed er det umulig å vite hva som skjer med dette på backenden.

Dette skal nå være endret, ifølge Nilsen, og heller ikke e-post skal samles inn lenger.

– I noen timer så ble det sendt eposter, og dermed kunne man se i network requests at det ble sendt «POST /login» med epost.

– Jeg skjønner hvorfor dette blir feil og har nå endret dette. Personlig så har jeg ingen behov for eposter, da for eksempel Brønnøysundregistrene allerede gir oss nordmenn fri tilgang på alle bedrifter sine kontakt-eposter. Hva skal jeg da med privat-eposter?

«Jeg skjønner hvorfor dette blir feil og har nå endret dette.»

Mener han ikke tjener noe

– Du har en affiliate-lenke til en passordbehandler på siden. Er stuntet gjort for å tjene penger?

– Hvis det er et stort problem for folk, kan jeg fint fjerne det! Men det er uansett anbefalt å bruke password-manager, noe jeg personlig gjør, sier Nilsen.

Han sier at han de første timene hadde satt opp løsningen for å sende sikkerhetsinformasjon på e-post, men at noen spammet ned løsningen. Dermed endte han opp med en regning på 7 kroner for e-poster og 0 kroner i inntekter på passordbehandleren.

– Så langt har jeg tjent null, nada, niks og tapt hele 7 kroner på dette, ler Nilsen.

Mener det er forkastelig

Vegar Norman i Norsk Programmering mener uansett hele stuntet er fullstendig forkastelig.

– Jeg synes dette var fullstendig unødvendig. Det er umulig å si noe om hva som skjer med dataene som blir skrevet inn og sendt inn, selv om det har kommet garantier om at passord ikke lagres og e-post bare brukes til utsendelse.

Norman sier at når innloggingsløsninger dupliseres på denne måten skapes det bare usikkerhet og utrygghet for andre.

«Man fremstår som rimelig shady.»

– Og man fremstår som rimelig shady. Det tenker jeg vedkommende som gjorde dette burde ha forstått både før og etter han fikk tilbakemeldinger i forskjellige kanaler, sier Norman.

Norman mener det å duplisere en innloggingsløsning der man potensielt kan sanke brukernavn og passord aldri er en god fremgangsmåte om man vil sette fokus på sikkerhet.

– Her er det åpenbare målet å lure folk til å gi fra seg innloggingsdetaljene sine. Når det da også er gjort gjennom et domenenavn som de fleste nok vil tro er eid av Meta, så er skadepotensialet stort, og vi har som sagt ingen garanti for at vedkommende ikke nå sitter på innloggingsdetaljer til mange brukerkontoer.

De kan ta fra deg domenet ditt og kreve 5.000,- for jobben

Selv om Nilsen lover at ingen passord/innloggingsinformasjon er lagret, og også tilbyr kode24 SSH-tilgang til serveren for å kunne sjekke koden selv, mener Norman de som har blitt lurt bør ta forholdsregler:

– Om du har blitt lurt og forsøkt å logge inn på denne siden, så bør du bytte passord med en gang og aktivere tofaktor om du ikke allerede har gjort det. Du har ikke skyld i dette, det er andre som ikke greier å oppføre seg her.