- Nettkriminelle jager vanligvis pengene. Nå med løsepengevirus er det riktigere å si at de jakter på innflytelse, sier Charles Henderson, sjef for IBM X-Force, i en pressemelding fra IBM.

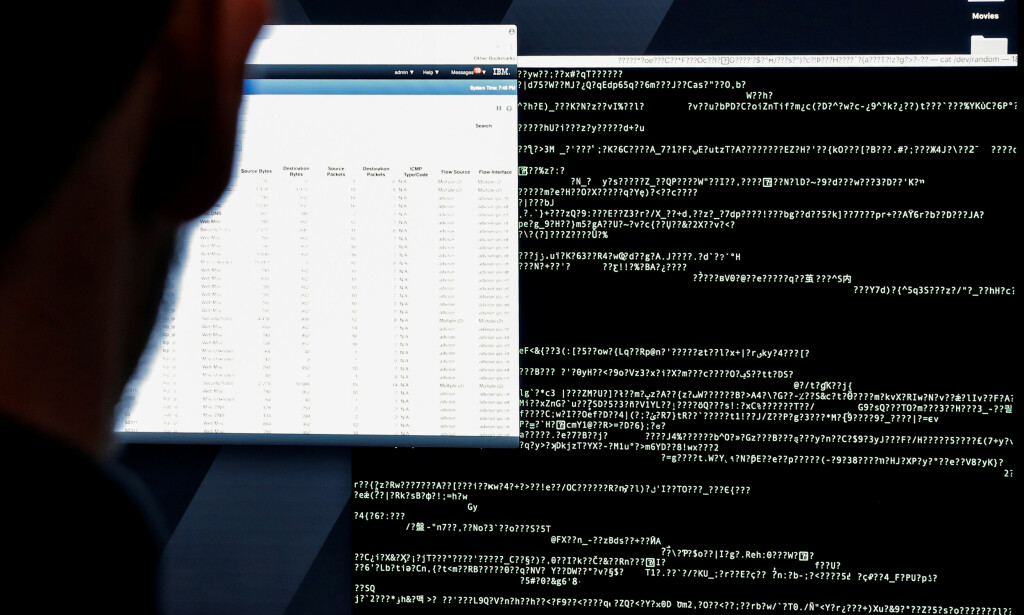

Selskapet publiserte i dag sin årlige sikkerhetsrapport X-Force Threat Intelligence Index. Den avslører hvordan løsepengevirus og sårbarhetsutnyttelse ga hackere det de trengte for å angripe og ta ned bedrifter i 2021 i stort omfang.

"Nettkriminelle blir mer motstandsdyktige, tilpasningsdyktige og kreative. Det krever større innsats fra bedrifter og organisasjoner", skriver IBM i pressemeldingen.

Tredobling av datatrusler: - Norske virksomheter tar ikke situasjonen nok på alvor

Løsepengevirus fortsatt størst

Konklusjonene i rapporten er ifølge IBM blant annet at:

- 41 prosent av alle cyberangrep brukte phishing-metoder for å komme seg innenfor bedriftenes systemer

- Løsepengevirus er fortsatt den mest utnyttede formen for cyberangrep, og stod for 26 prosent av alle angrepene i Europa, etterfulgt av innbrudd på servere (12 prosent) og stjålne data (10 prosent)

- Dette skjer til tross for en økning i antallet cyberkriminelle som både tas og dømmes

- Varigheten av et løsepengevirus-angrep var i snitt 17 måneder

- Europa var den nest mest angrepne regionen i verden, etter Asia, med hele 26 prosent av globale angrep. Det er ned 5 prosentpoeng fra 2020.

- 33 prosent økning i antallet brudd på cybersikkerhet hos bedrifter og organisasjoner som følge av målrettede angrep mot hull og sårbarheter i sikkerhetssystemer

Mener Amedia var tilfeldig offer for løsepengeangrep

Jakter på innflytelse

IBM mener at virksomheter må legge null-tillitsprinsippet til grunn. Dette betyr at selskaper må etablere "strenge sikkerhetsprinsipp som multifaktor-autentisering av brukere i bedriftens systemer", sikkerhetsopplæring og automatiserte verktøy.

- Bedrifter bør innse at sårbarheter kan føre til situasjoner som fullstendig låser ned virksomheten deres – gjennom løsepengevirus, sier Henderson i pressemeldingen.

Han trekker fram at angrepsflatene blir større og flere.

- I stedet for å jobbe under forutsetningen om at alle sårbarheter i systemene deres har blitt rettet opp, bør virksomheter operere og forbedre sårbarhetshåndteringen med en null-tillitsstrategi, sier Henderson.