Som du garantert har fått med deg har Twitch blitt offer for en massiv lekkasje, i form av en 125 gigabyte stor torrent-fil på 4chan.

I fila finner man blant annet lange lister over lønna til kjente strømmere, programvare som ennå ikke har blitt utgitt og mest interessant for kode24s lesere: Det som visstnok skal være hele kildekoden til strømmeplattformen Twitch.

Og som du trolig er fullt klar over; det er ikke all kode man er like gira på at hele verden skal kunne lese.

Mil etter mil

Blant annet Reddit-samfunnet badcode, hvor man ler av sin egen og andres dårlige kode, og HackerNews, har fått øya opp for en liten del av Twitch-koden som sjekker brukernavn.

Målet med koden skal visstnok være å stanse brukernavn som åpenbart er krenkende, men det er måten de sjekker dette på som får mange til å humre.

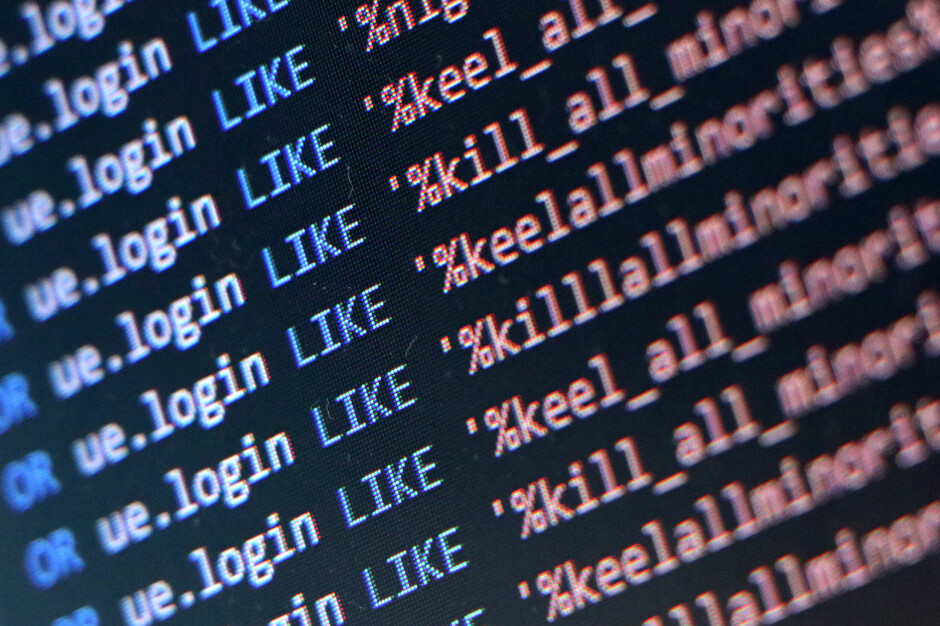

Skal vi tro det som blir delt fra lekkasjen, består Twitch-koden av en hel haug hardkoda SQL-linjer som ser etter ett og ett uttrykk, av typen:

OR ue.login LIKE '%hilter%'

Et annet eksempel viser en haug kodelinjer av typen:

OR replace($1,'_','') LIKE '%foreskin%'

Og så videre, og så videre, og så videre, og så videre.

Clare og Christer koder på Twitch hver uke

Noen bedre?

"Oh MySQL" kommenterer Reddit-brukeren recycle4science.

"Why use blacklist.txt when you can maintain a giant query instead?" skriver how_do_i_read.

Og debatten går fort over til hvordan Twitch egentlig burde løst problemet.

"Table of banned phrases and do a single query against the table. Adding an entry is easier than code change" foreslår nagesagi.