Black Hat (Briefings) er en cybersikkerhetskonferanse kjent for å trekke et sammensatt publikum med teknisk kompetanse av varierende dybde. Den går for å være hakket mer formell (og oppleves mer «corporate») enn blant annet DEF CON. Black Hat hadde ni forskjellige «tracks», og hadde i år over 19,000 besøkende.

«En av de forventede trendene og store snakkisene var shifting left.»

En av de forventede trendene og store snakkisene, spesielt på Black Hat, var "shifting left". Det vil si å introdusere sikkerhet tidligere i softwareutviklingens livssyklus, for å unngå at sikkerhet blir gjort som en ekstraoppgave til sist.

Med "shifting left" er målet å oppnå høyere grad av sikkerhet som kvalitet og få en kortere feedback-loop på sikkerheten.

Et annet gjengående tema var kultur; herunder sikkerhet som kultur, pluss representasjon (som heldigvis begynner å bli litt bedre i vår bransje).

Keynote

Dino Dai Zovi (mobile security lead hos Square) holdt keynote på Black Hat Briefing. Her snakket han mye om sikkerhet i kommunikasjon og i samarbeid med andre team.

Zovi påpekte også at tjenester og produkter i alle felt, i økende grad blir drevet, styrket og differensiert av software. Man ser to store skifter når team begynner å eie løsning sin ende-til-ende: Softwareteam må eie sin egen sikkerhet og sikkerhetsteam må bli stack softwareteam.

Zovi og flere andre påpekte at sikkerhetsfunksjonene i en bedrift ikke må være de som sier "nei" når leveransen nærmer seg og utviklingsteamet spør om de kan gjøre noe – men heller si "ja, og her er hvordan vi kan gjøre det".

13-åringen til kode24: - Slik fant jeg de 35.000 passordene

- Det var en helt åpen fil, forteller eleven i Bergen, som fant den med et C#-skript.

SSO Wars: The Token Menace

Alvaro Munoz og Oleksandr Mirosh avdekket en type SAML implementasjonsfeil som brekker XML-signaturverifisering og kan la angripere autentisere seg som arbitrære brukere. Denne gjelder Microsoft Windows Identity Framework (WIF) applications, Windows Communication Foundation (WCF) web services samt flaggskipsprodukter som SharePoint og Exchange Servers.

De annonserte også en bug i .NET kryptobiblioteket, som kan gi angripere Remote Code Execution (RCE) eller Denial of Service (DoS). Office 365 er også affisert.

Attacking and Defending the Microsoft Cloud (Office 365 & Azure AD)

Her presenterte Sean Metcalf og Mark Morowczynski en rekke vanlige Cloud-angrep, gikk gjennom forsvarsstrategier og best practices for å unngå sårbarheter.

The Path Less Traveled: Abusing Kubernetes Defaults

Denne presentasjonen var helt klart et av konferansens høydepunkter for min del.

Ian Coldwater og Duffie Cooley forklarte og demonstrerte hva slags angrepsflate en default Kubernetes konfigurasjon gir. De viste frem mange forskjellige exploits, blant annet cluster takeovers og host escapes. De avsluttet med å vise hvordan man kan unngå disse hullene med løsninger i henholdsvis Docker og Kubernetes.

Her er hele løsningen på PST-gåten

PST utlyste jobb med en diger, digital gåte.

Infiltrating Corporate Intranet Like NSA - Pre-auth RCE on Leading SSL VPNs

Foredragsholderne presenterte pre-auth Remote Code Execution (RCE) på flere ledende SSL VPNs, blant annet Fortinet og Pulse Secure, som brukes av nesten halvparten av Fortune 500-selskapene og mange myndigheter. I tillegg fant de en "magisk" bakdør som lot en forandre hvilken som helst brukers passord uten å oppgi noen kredentialer! Deretter, for å vise hvor galt ting kan gå, demonstrerte de hvordan de kunne skaffe et Rootshell fra den eneste tilgjengelige HTTPS-porten, våpenisere serveren mot dens eier i hemmelighet, og utnytte en skjult funksjonalitet for å ta over alle VPN-klienter!

Controlled Chaos: The Inevitable Marriage of DevOps & Security

Kelly Shortridge og Nicole Forsgren la frem at personer som arbeider med informasjonssikkerhet har ett valg: å bli ett med deres DevOps-kollegaer og omfavne filosofien om kontrollert kaos, eller eventuelt å bli tilsidesatt og henfalle i impotens og irrelevans.

Det ble også snakket om at sikkerhet er en muliggjører for forretningsmål, og understrekte viktigheten ved «chaos- og resilience engineering».

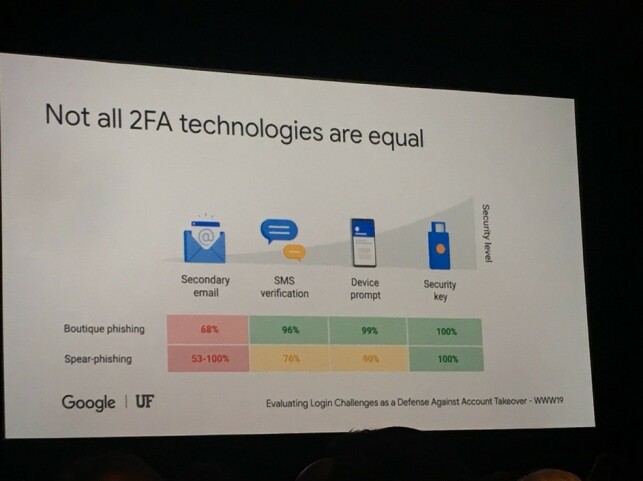

Deconstructing the Phishing Campaigns that Target Gmail Users

Elie Bursztein (Google) og Daniela Oliveira (University of Florida) så på telemetri fra Gmail og viste hva slags triks «phishing»-grupper utfører for å lure brukere. Deretter brukte de innsikt fra kognitiv vitenskap og nevrovitenskap, om brukeres beslutningsprosesser, for å beskytte mot «phishing»-angrep.

- Slitsomt å alltid måtte bevise at jeg kan det jeg driver med

Patricia Aas brenner for mangfold blant utviklere. Og sikkerhet i C++.

All Your Apple are Belong to Us: Unique Identification and Cross-Device Tracking of Apple Devices

I denne presentasjonen tok sikkerhetseksperter fra Alibaba for seg hvordan man kan bruke offentlige og private APIer, svakheter, bruker-IDer og probabilistisk data for å spore individer på tvers av enheter, og på tvers av reboots.

Selling 0-Days to Governments and Offensive Security Companies

Maor Shwartz fortalte om sine erfaringer som sikkerhetsresearcher, og hvordan markedet for 0-days fungerer. Han gikk gjennom salgsprosess, avtaler, betalingsmodeller, brokers, og potensielle kjøpere – og hva slags problemer man kan havne i.

Behind the scenes of iOS and Mac Security

I denne presentasjonen ga Ivan Krstić (Head of Security Engineering and Architecture hos Apple) en sjelden offentlig gjennomgang av sikkerhetsmekanismer i software og hardware på både iOS og macOS-enheter.

Blant tingene som ble nevnt var Pointer Authentication Codes (PAC) på iOS og Secure Boot Implementasjon i kontekst av hele bootsekvensen på Mac'er med T2 Security Chip. Her ble to Industry-first firmware sikkerhetsteknologier diskutert offentlig for første gang.

«...en sjelden offentlig gjennomgang av sikkerhet i software og hardware på både iOS og macOS-enheter.»

Krstić viste også den kommende "Find My"-featuren, som lar brukere finne sine bortkomne Apple-enheter, ved hjelp av andre Apple-enheter i nærheten, uten å kompromittere noen parts personvern.

På tampen av innlegget offentliggjorde Krstić Apples store utvidelser i sitt «bug bounty»-program, som vil bli tilgjengelig i høst.

Preventing Authentication Bypass: A Tale of Two Researchers

To uavhengige sikkerhetsarbeidere avslørte hvordan de, uavhengig av hverandre, oppdaget en svakhet som lot dem omgå autentisering via en usignert JSON Web Token (JWT), dette medførte at de kunne hente hvilken som helst brukers ID og utnytte denne til å hente alle sine eposter, på samme domene, under "New UI" i Outlook.

Microsofts representant forklarte så hvordan de fulgte opp den rapporterte svakheten.

Det var ganske oppsiktsvekkende å se Microsoft ha en såpass alvorlig implementasjonsfeil; samtidig viser Bugcrowd og HackerOnes statistikk på at over 70% av rapporterte svakheter er websvakheter, også kalt «lavthengende frukt».

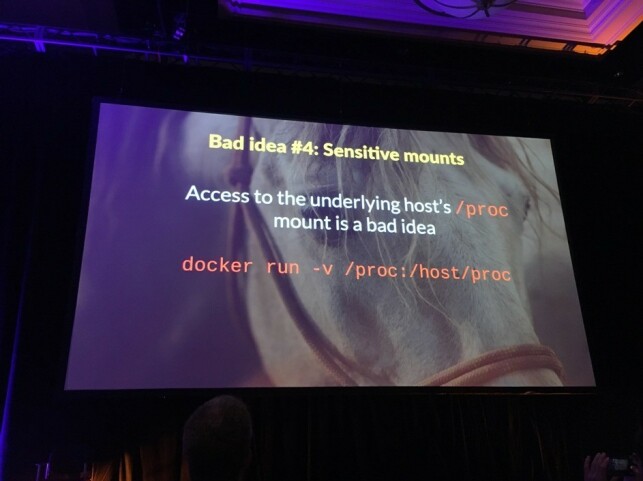

A Compendium of Container Escapes

Forskere fra Capsule8 tok oss gjennom typiske fremgangsmåter å utføre container escapes på. For å introdusere hva som gjør en prosess til en container, forklarte de hva slags egenskaper som skulle til ved orkestrering, container, eller host, for å kunne forlate containeren og få tilgang til hosten.

Lessons and Lulz: The 5th Annual Black Hat USA NOC Report

Som en morsom avslutning på konferansen gikk et team fra Black Hats Network Operations Center (NOC) gjennom hva slags nettverksaktivitet de hadde plukket opp via åpent WiFi i løpet av årets konferanse. Her var det alt fra folk som betalte ned på huslånet over ukrypterte forbindelser, til hvilke «sites» som var mest besøkte fra nettverket.

Marte koder betaling og identifikasjon

Marte Tårnes tror norske utviklere kan bli enda bedre på sikkerhet.

Time AI (sponsored session)

Denne må nevnes, siden den skapte furore både blant deltagerne på konferansen og på Twitter.

Under en såkalt «sponsored session» (kjøpt presentasjonsplass som ikke er underlagt samme kvalitetssikring) holdt selskapet Crown Sterling en presentasjon kalt "The 2019 Discovery of Quasi-Prime Numbers: What Does This Mean For Encryption?".

Som tittelen gir inntrykk av, var dette psevdovitenskapelig «mumbo-jumbo» – komplett med «buzzwords», numerologi og mystiske fraser.

Noen gullkorn:

- “For the first time an infinitely predictable prime number pattern.”

- " Math constant is not a fixed value."

- “Infinite wave conjugations.”

- "Quasi prime numbers.”

- “Nano-scale of time.”

- “Speed of AI oscillations.”

- "This is how the universe organizes itself."

Det beste gullkornet av dem alle:

"Using the infinite variations within music composed real-time by artificial intelligence, TIME AI generates encryption keys as unique as your own iris."

«Crypto snake oil, med andre ord.»

Crypto snake oil, med andre ord.

Under selve presentasjonen fikk Dan Guido (CEO i Trail of Bits) nok og utfordret foredragsholderen; bruk av usikker kryptering kan tross alt sette folk i fare!

Om du vil ha en god latter oppfordrer jeg deg til å oppsøke Crown Sterling sin "TIME AI"-video på YouTube; Jeg lenker den ikke her, for å unngå å gi dem mer oppmerksomhet enn de fortjener. Alt relatert til denne presentasjonen har siden blitt fjernet fra Black Hat sine websider.

Oppsummert

Alt i alt var det mye spennende innhold på årets Black Hat – og ikke minst mange praktiske «takeaways» for å sikre løsningene sine!

Men mellom «hype» og «corporate speak» var én ting tydelig: Vi har fortsatt arbeid å gjøre.

Det mangler ikke på hverken svakheter eller angrep, men heldigvis virker det som om sikkerhet sakte men sikkert får økt grad av rettmessig fokus.

Roy Solberg: – Tenk som en hacker!

Solberg avslører feilene til norske utviklere. De er lette å finne, og bør være lette å tette.