Du har kanskje hørt om ransomware-angrep før? Ofte kjent som at alle systemer går i sort, og at angriperen prøver å presse offeret for penger. Tidligere har dette vært forbeholdt store, krevende operasjoner og mye ressurser for å gjennomføre slike angrep.

Som alle andre "produkter", videreutvikles også ransomware. Ransomware-as-a-Service (RaaS) har gjort veien til å drive digital utpressing kortere, da de fleste cyberkriminelle kan kjøpe ransomware som tjeneste, på samme måte som du skulle abonnert på andre Software-as-a-Service-produkter.

Høsten er tiden for å tenke på sikkerhet. Det er oktober, og Nasjonal Sikkerhetsmyndighet har sluppet sin årlige rapport, "Nasjonalt Digitalt Risikobilde (NDIG) 2022". Rapporten lages for å gjøre både offentlige og private virksomheter i Norge mer bevisste og motivere til å forsterke deres digitale sikkerhet. Rapporten skildrer også et oppdatert cybersituasjonsbilde i Norge, ment for å formidle hva norske virksomheter og organisasjoner bør være obs på.

Østre Toten om ransomware-angrepet: - Vi prioriterte ikke sikkerhet høyt nok

Har sett en markant økning

En av observasjonene som kommer frem i rapporten, er at NSM har sett en markant økning av tilfeller digital utpressing gjennom ransomware, eller løsepengevirus på godt norsk. Ransomware har lenge vært kjent, og har i flere år nå vært på topplisten av IT-lederes bekymringer i offentlige og private virksomheter.

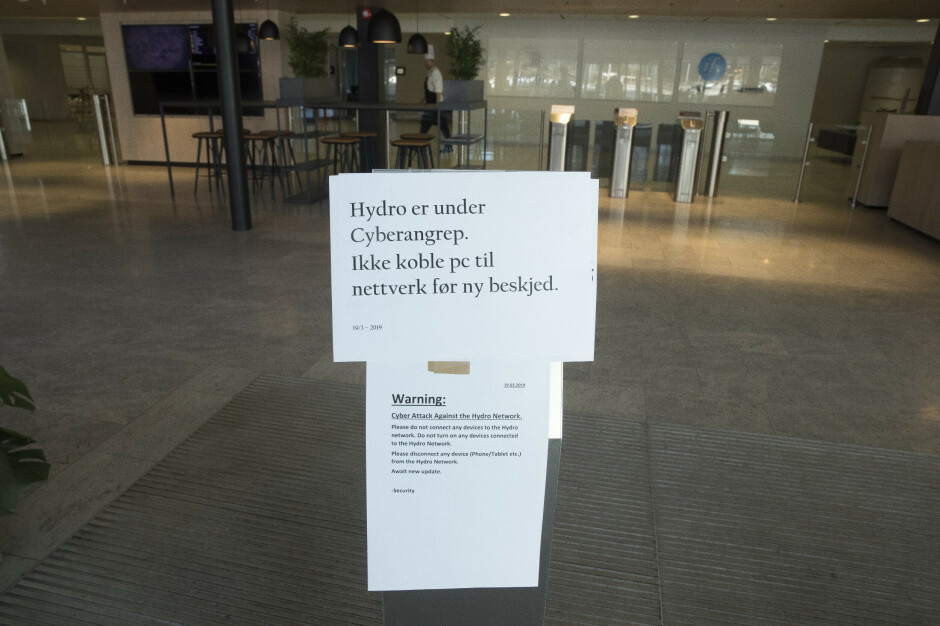

Etter flere store medieomtalte hendelser, både innland og utland (Amedia, Nortura, Nordland Fylkeskommune, Colonial Pipeline, Kaseya) skulle man tro at virksomheter hadde blitt flinkere til å beskytte seg mot ransomware-angrep. Men hva er årsaken til at ransomware-tilfeller fortsetter å øke?

En av grunnene til denne økningen kan være "Ransomware as a Service" (RaaS). For å vite hva dette dreier seg om, må man først forstå hva ransomware er. Ransomware er en type skadevare som blir målrettet brukt av ondsinnede hackere.

«RaaS er en forretningsmodell hvor cyberkriminelle betaler for å kjøre ransomware utviklet av ransomware-operatører»

Er mye penger å hente

Hele formålet med ransomware er å hindre offeret i å ta i bruk deres egne IT-systemer, for så å presse den rammede virksomheten til å betale løsepenger for å få gjenopprettet tilgangen.

Motivasjonen bak slike angrep kan være forskjellige, men det dreier seg som regel om økonomisk vinning. I en artikkel i NRK Beta fra januar ble det anslått at løsepengevirus har kostet norske virksomheter omtrent én milliard kroner.

Det er med andre ord mye penger å hente for cyberkriminelle gjennom ransomware, og i dag trenger de heller ikke å utføre store komplekse hackerangrep for å drive med digital utpressing, nå som ransomware selges som hyllevare.

Fire av ti dataangrep starter med phishing

Hva er RaaS?

RaaS er en forretningsmodell hvor cyberkriminelle betaler for å kjøre ransomware utviklet av ransomware-operatører. Angripere kan betale for å få tilgang til "bygg din egen ransomware"-pakker, for å skreddersy angrep mot målet de ønsker å angripe.

Litt avhengig av hvor mye du betaler for pakken kan produktet også inneholde døgnåpen kundeservice, hjelp til å sette opp betalingsportal for ofre, profesjonell hjelp til å forhandle pris på løsepenger, og lignende. De ulike ransomwarepakkene har til og med brukeranmeldelser som sier hvor effektive de har vært i tidligere utpressingsangrep.

Måten disse RaaS-operatørene tjener penger på, kan variere. Noen operatører selger abonnement hvor de krever en månedlig avgift. Avhengig av produktet de selger kan dette være alt fra 40 dollar til flere tusen. Andre operatører etablerer avtaler med kundene, hvor operatørene tar en prosentandel av løsepengene betalt for hvert suksessfulle angrep. Andre selger produktet sitt for en engangspris. Det er iallfall nok penger å tjene på det, med tanke på at det gjennomsnittlige kravet for løsepenger var på 6 millioner dollar i 2021.

«På det mørke nettet kan cyberkriminelle kjøpe seg tjenester av såkalte Access brokers»

Hvordan foregår et RaaS-angrep?

I de tradisjonelle ransomware-hendelsene har angrepene som regel startet med phishingkampanjer. Phishing-angrep er en metode for å stjele sensitiv informasjon, for eksempel brukernavn, passord eller betalingsinformasjon, gjennom å utgi seg for å være en legitim kilde. Det vanligste har vært å phishe gjennom e-post, hvor offeret mottar en tilsynelatende legitim e-post med en ondsinnet link.

For eksempel tidligere i år da Nicolai Tangen gikk rett på en phishingtest som tilsynelatende handlet om sitatsjekk, men i virkeligheten var infisert med en skadevare som ga full kontroll over pcen hans.

Phishing-angrep har blitt en veldig kjent angrepsvektor, og bevisstheten rundt trusselen øker. Det er derimot ikke lenger alltid nødvendig for cyberkriminelle å bruke phishing for å utføre suksessfulle ransomware-angrep, men heller bare starte angrepskampanjen med å kjøpe tilgang til ofre som allerede er kompromittert.

Mener Amedia var tilfeldig offer for løsepengeangrep

Kan kjøpe tjenester

På det mørke nettet kan cyberkriminelle kjøpe seg tjenester av såkalte Access brokers. Disse aktørene selger tjenester som gir tilgang til systemer som kan infiseres med ransomware. For eksempel, så kan access brokers ta betaling for å etablere bakdører i sårbare, eksponerte systemer til virksomheter.

Access brokers utfører også kontinuerlig kartlegging av interneteksponerte tjenester med svake passord, åpne porter for fjerntilgang, manglende sikkerhetspatcher og lignende, eller utfører angrep for å samle på gyldige brukernavn og passord.

Disse veiene inn kan igjen selges til kriminelle som ønsker å utføre digital utpressing. Cyberangrepet mot Uber tidligere i høst er et eksempel på hvordan kriminelle kjøpte seg tilgang til et kompromittert brukernavn - og passordpar på det mørke nettet i forkant av angrepet. I rapporten Nasjonalt Digitale risikobilde 2022 skriver NSM at frem til høsten 2021 har mellom 80 til 90 prosent av alle ransomwareangrep benyttet seg av fjernpålogging med stjålne brukerdetaljer som metode for å komme seg inn i systemer.

«Det skal ikke veldig mye hackekunnskaper til for å utføre et ransomware-angrep som kan bli kostbart for offeret»

Skal ikke mye kunnskaper til

Ofte bryr ikke angriperne seg om hvor eller hvem de kan kjøpe tilgang til. Det er ikke sikkert de er klar over hvem de angriper engang. De ser heller kun på muligheten for å få utbetalt løsepenger. Det kan derfor være vanskelig å skille angrep som er rettet mot en spesifikk industri, når tilfellet kan være at det er tilfeldigvis der de cyberkriminelle har fått kjøpt seg en vei inn.

Når du kjøper et RaaS-kit får du som regel også med en steg-for-steg-guide for hvordan du utfører ransomware-angrepet med skadevaren du har kjøpt. Noen RaaS-distributører gir deg også tilgang til enkelte dashboard for statusovervåking av angrepet du utfører.

Det skal ikke veldig mye hackekunnskaper til for å utføre et ransomware-angrep som kan bli kostbart for offeret.

Ekspert: - Norge har stått i en ransomware-pandemi

Hva betyr RaaS for trusselbildet?

Dette betyr at man trenger ikke å utføre store, komplekse, ressurskrevende angrepskampanjer for å utføre suksessfull digital utpressing på virksomheter.

Man trenger heller ikke enorm, teknisk kunnskap for å tjene mye penger på cyberkriminalitet.

Muligheten for å både kjøpe seg tilgang til sårbare systemer, kombinert med å kjøpe tjenester som hjelper deg med å utføre ransomware-angrep, gjør at både potensielle angrepsaktører øker og angrepsoverflaten blir større.

Hva kan man gjøre for å beskytte seg for ransomware-angrep?

Ransomware har trendet lenge, og tilgjengeligheten av RaaS tilsier at trenden kommer til å fortsette. Angrepene kommer i forskjellige varianter, og skadevaren blir kontinuerlig utviklet av hackere for å omgå forsvarsmekanismer slik som antivirus, brannmurer og Intrusive Detection Services (IDS).

Selv om det har blitt lettere for "vanlige kriminelle" å utføre ransomwareangrep, finnes det fortsatt tiltak som er med på å forhindre at digital utpressing blir en realitet i din virksomhet.

Nasjonal Sikkerhetsmyndighet har flere ganger publisert råd og forslag til tiltak for hvordan ransomware kan forhindres. Noen av de viktigste rådene er:

- Aktiver automatisk sikkerhetsoppdatering av all programvare, slik at systemene slipper å vente på menneskelig intervensjon i en krise (ikke minst f.eks. epost-servere).

- Ikke bruk enkle passord og migrere mot flerfaktor autentisering, bl.a. for driftskontoer.

- Øk beskyttelsen av maskiner og systemer eksponert mot internett. Skal tjenester benyttes utenfor virksomhetens nett (f.eks. e-post) så må man ta i bruk VPN eller gjerne mer moderne erstatninger.

- Endre alle standardpassord som fulgte med programvare- og maskinvare-produktene benyttet i virksomheten.

- Etablerte rutiner for gjenoppretting. Få på plass backup med informasjon som er kritisk for virksomheten, helst en som er offline. Oppbevar backup segmentert borte ifra de normale driftsystemene.

- Gjennomfør målrettet opplæring og evaluering rundt informasjonssikkerhet i din virksomhet, slik som phishing-øvelser. Slik trening øker bevisstheten hos de ansatte i virksomheten, og reduserer muligheten for at ondsinnede linker blir trykket på eller at skadevare ender opp i dine systemer gjennom menneskelige feil.

- Gjennomfør penetrasjonstesting av dine systemer. Penetrasjonstesting er simulerte angrep som er med på å vurdere virksomhetens evne til å motstå dataangrep

NSM har også opprettet en egen temaside hvor virksomheter kan få flere råd om hvordan de kan sikre seg mot løsepengeangrep.