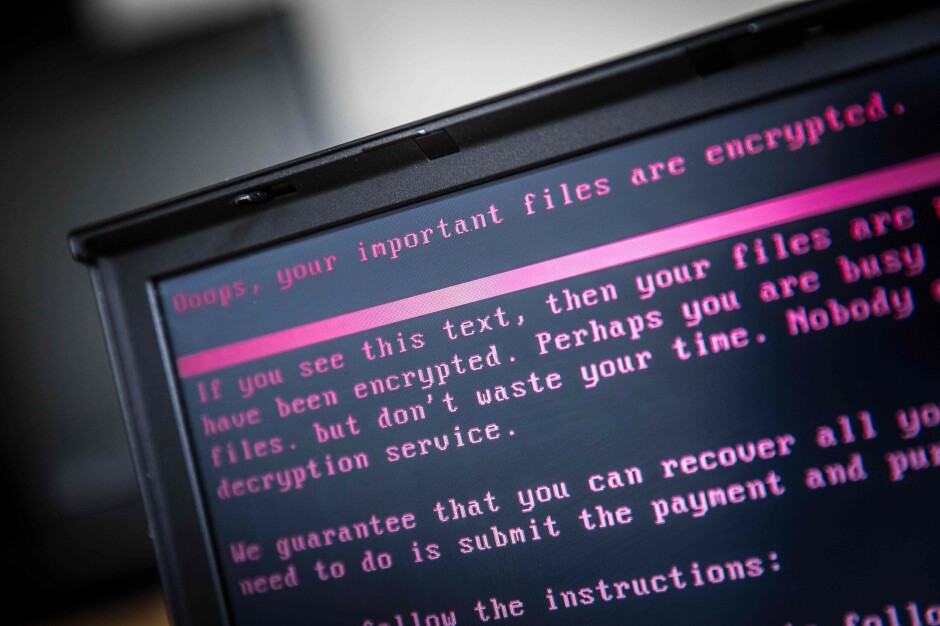

Politiaksjoner, strammere reguleringer på kryptovaluta og nedleggelser av "ransomware-as-a-service"-operatører (RaaS) minsker avkastningen på ransomware-operasjoner over hele kloden, melder nettsiden Dark Reading.

Det var beskjeden da sikkerhetsforsker Crane Hassold la fram sin siste analyse av ransomware-trussellandsskapet på den amerikanske sikkerhetskonferansen RSA.

Hassolds spår at vi de neste seks til tolv månedene vil se en vending fra ransomware mot grunnleggende BEC-angrep ("business e-mail compromise").

Ekspert: - Norge har stått i en ransomware-pandemi

Få grupper står for angrepene

Hassold viste til at selv om ransomware-angrep har stjålet overskriftene, er det bare et knippe produktive aktører som står bak de fleste av angrepene. Dersom bare én gruppe forsvinner, kan det skape en enorm bulk på det sentraliserte ransomware-økosystemet, skriver Dark Reading.

Forskeren trakk fram ransomware-gruppen Pysa, som nylig forsvant fra hackerscenen. Bortfallet etterlot bare to gjenger, som til sammen sto for mer enn 50 prosent av de totale ransomware-angrepene i første halvdel av 2022. BEC-grupper er derimot løse og spredte, noe som gjør dem mye vanskeligere å utrydde, ifølge Hassold.

Selv om de ofte ikke lager store avisoverskrifter, har BEC-angrep siden 2016 kostet virksomheter mer enn 43 milliarder dollar, ifølge tall fra FBI. Dette utgjør én dollar av hver tredje dollar som går tapt til cyberangrep.

Hassold uttalte på konferansen at dette overgår tapene til ransomware-angrep med stor margin.

Ofre for løsepenge-virus betaler i snitt 541.000 dollar hver

Kryptovaluta ga ransomware-boost

En av grunnene til at ransomware har hatt sitt "øyeblikk" de siste årene, skyldes kryptovaluta.

Hassold fortalte i foredraget at med en gang trusselaktører kunne gå bort fra å få løsepenger via gammeldagse pengeoverføringer til å bruke kryptovaluta, ble det både mer inntjenende og enklere å samle inn mye større beløp.

Men nye reguleringer av kryptovaluta skader de cyberkriminelles evne til å bruke kryptoinfrastrukturen til forretninger.

BEC-angrep bruker derimot sosial manipulering rettet mot ansatte for å korrumpere et selskaps finansielle forsyningskjede, noe som gjør dem mye vanskeligere å stanse, skriver nettsiden.

Fire av ti dataangrep starter med phishing

Vanligst med gavekortsvindel

Den desidert mest brukte BEC-taktikken er god gammeldags gavekortsvindel, som lurer ansatte til å kjøpe falske gavekort.

Men ifølge Hassold endrer BEC-landskapet seg fra å utgi seg som interne ansatte til at angriperne later som de er eksterne forretningsforbindelser, ifølge Dark Reading.

Når hackerne har kommet seg inn e-posten til bedriften, venter de og samler inn informasjon som kan hjelpe dem å utgi seg for å være en pålitelig aktør. For eksempel kan de "spoofe" e-poster fra leverandører for å sende betalinger til bankkontoer som hackerne kontrollerer.

En annen taktikk er å endre innskuddsinformasjonen til ledere for å stjele lønningene deres. Hackere tar til og med å bestiller rapporter over hvilke leverandører som skylder selskapet penger, for så å forsøke å samle inn pengene, ifølge nettsiden.

- BEC er den klareste trusselen mot foretak overalt, mener Hassold.